El pasado 12 de septiembre FireEye publicó información sobre un exploit 0-Day que utiliza la vulnerabilidad en .NET Framework identificada como CVE-2017-8759. SI bien esta vulnerabilidad ya dispone de la respectiva actualización de seguridad lanzada el martes pasado por Microsoft, según mencionan en el blog de FireEye, este exploit fue utilizado para distribuir el malware FINSPY en Rusia.

Ahora, está siendo utilizado para infectar a través de correo electrónico a usuarios de AFIP, la Administración Federal de Ingresos Públicos de Argentina y se está utilizando para distribuir el malware Betabot.

El correo electrónico y el archivo adjunto

El correo electrónico falso dice provenir de la AFIP [compras@afip.gov.ar] pero en realidad es enviado desde un servidor vulnerado con una dirección IP asignada a Gualberto L. (vtcc[.]com[.]ar – 186.121.171.235), un proveedor de servicios de Internet (ISP) con sede en Argentina.

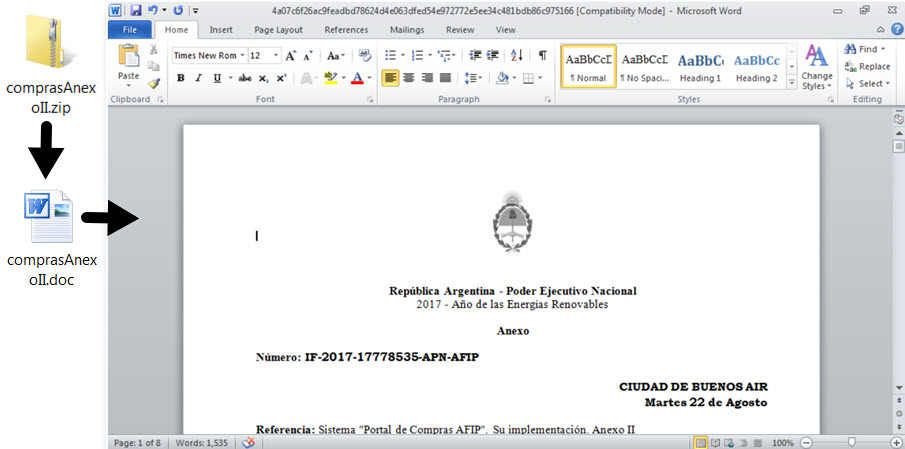

El mensaje describe un manual que viene anexo en el correo. El archivo adjunto es un archivo ZIP, y ese archivo contiene un archivo RTF (Rich Text Format) con .DOC como extensión de archivo. Fiel a su palabra, el archivo RTF efectivamente contiene un anexo al documento oficial de AFIP que cubre el tema pero también contiene un exploit para CVE-2017-8759 y simplemente abrir el archivo con Microsoft Word el equipo (si es vulnerable) se infectará.

Al abrir el documento RTF se crear, mediante Powershell, un archivo ejecutable que corresponde al malware Neurevt.A/Betabot. El malware se aloja en C:\ProgramData\SystemMicrosoftDefender2.1\[random characters].exe y queda persistente a través de la modificación del registro de Windows.

Luego de la infección se realizan peticiones HTTP a varios servidores en EE.UU., Sudáfrica y Vietnam sobre el puerto TCP 8007 (classupdate[.]punkdns[.]top:8007).

Conclusión: no descargar el correo, no abrir el ZIP, no abrir el DOC… Actualizar .NET inmediatamente.