TA505 (nombre asignado por Proofpoint) han estado en el negocio del Cibercrimen durante al menos 6 años. Este es el grupo detrás del infame troyano bancario Dridex y Locky ransomware. También están asociados al RAT tRAT y los ransomware Philadelphia y GlobeImposter.

Recientemente han introducido otra familia de malware como son FlawedGrace, FlawedAmmy y ServHelper.

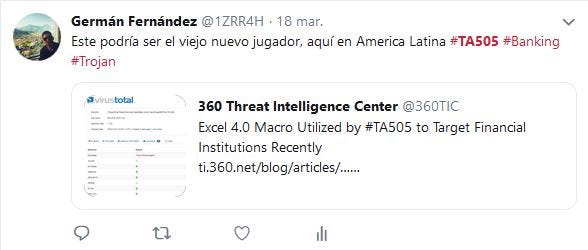

El pasado 18 de Marzo leí la investigación de TI.360.NET RESEARCH y empece a hacerles seguimiento:

El siguiente Timeline de TA505 desde la gente de TI360 Research:

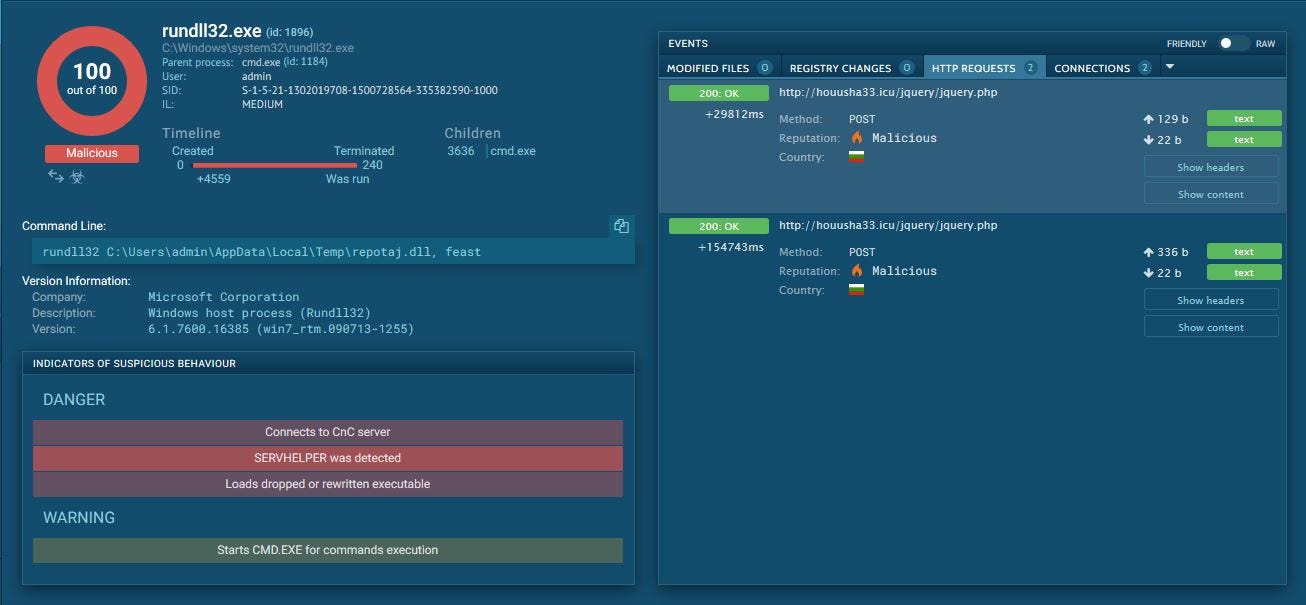

La campaña y amenaza en esta oportunidad es ServHelper, escrito en Delphi y que según ProofPoint, está clasificado como Backdoor. Se conocen dos variantes distintas: “Tunnel” y “Downloader”:

- La variante ‘Tunnel’ tiene múltiples funciones y se enfoca en la configuración de túneles SSH inversos para permitir que el atacante acceda al host infectado a través del Protocolo de escritorio remoto (RDP). Una vez que ServHelper establece el acceso al escritorio remoto, permite al atacante secuestrar las cuentas de usuario legítimas o los perfiles de navegador web y usarlos como le parezca.

- La variante de “Downloader” es capaz de descargar y ejecutar cualquier otro malware que se le proporcione: troyano bancario, steeler, cryptomining, ransomware, keylogger, etc.

Desde la semana pasada que se mantiene una campaña activa con casos conocidos en Chile y Argentina.

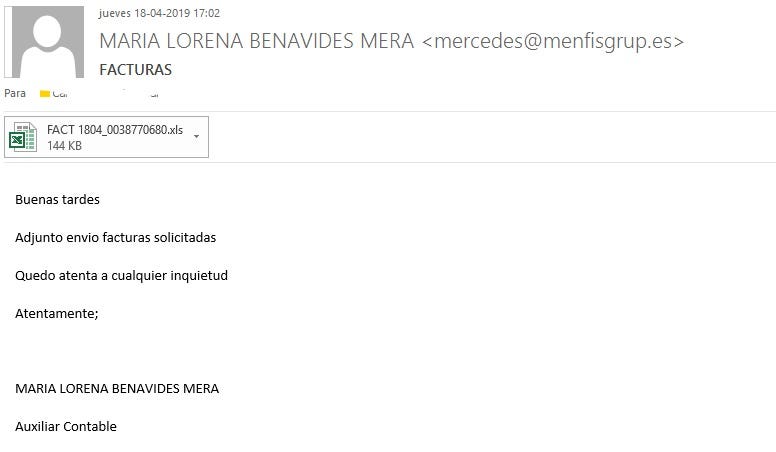

El vector de ataque y entrada como siempre es el Phishing, algunas muestras de las plantillas utilizadas en esta campaña y en perfecto español, a continuación:

- Reporte y muestra del scam en Chile por el profesional en Ciberseguridad Pablo Mejías Osorio.

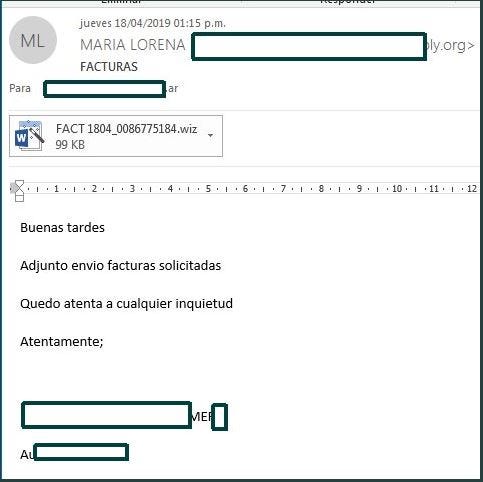

El mismo template se repite en Argentina pero además se suma la extensión .WIZ. Las muestras son subidas por Ernesto @Dkavalanche(https://twitter.com/Dkavalanche/status/1118929600573267969)

Una muestra nueva en Any.Run permite conocer el flujo de infección: