La tarjeta SIM es un elemento común que comparten todos los móviles independientemente de su hardware y su sistema operativo. Eso hace que cualquier fallo en su seguridad afecte potencialmente a todos los usuarios con un móvil en sus manos. Si hace unos días conocíamos todo sobre la vulnerabilidad SimJacker con la que pueden hackearnos el móvil sólo por un SMS y colarnos malware, ahora nos enteramos de otro fallo de seguridad de tu tarjeta SIM que puede enviar mensajes y tu localización.

SimJacker, una vulnerabilidad grave en nuestras tarjetas SIM

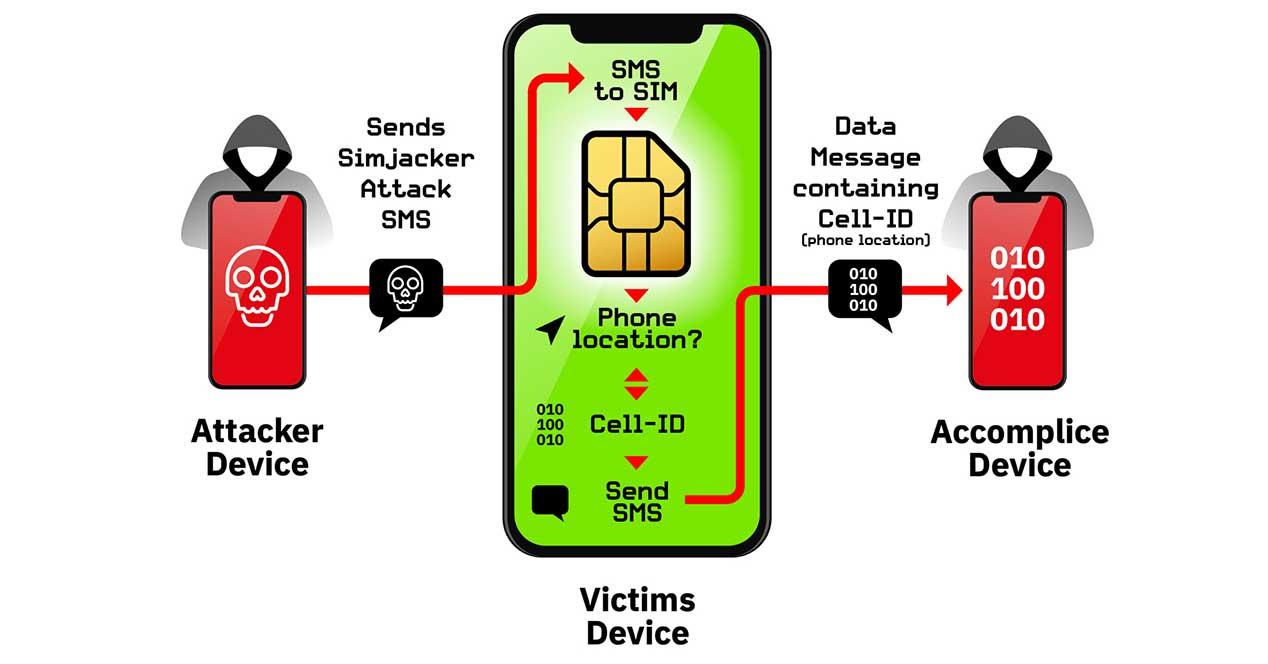

La primera de las vulnerabilidades descubiertas en los últimos días se llama SimJacker y ataca al S@T Browser (SIMalliance Toolbox Browser). Esta es la herramienta que permite a la tarjeta SIM gestionar suscripciones o servicios, además de ser utilizada por operadores en unos 30 países. Cuenta con una serie de instrucciones para enviar un mensaje corto, establecer una llamada, lanzar el navegador, ejecutar un comando o enviar datos. Todo se puede activar con un simple SMS recibido.

Aprovechar esta vulnerabilidad es posible con un módem GSM de 10 dólares y el envío de un solo mensaje SMS. Se puede obtener la ubicación del dispositivo, el IMEI (aunque ya sabemos que el bloqueo IMEI no funciona en todo el mundo), suplantar nuestra identidad, enviar estafas con SMS premium, forzar llamadas, abrir enlaces maliciosos, hacer ataques DDoS, reproducir sonidos, desconectar la tarjeta o averiguar muchos aspectos del dispositivo.

WIBattack, otro nuevo fallo de seguridad en la tarjeta SIM

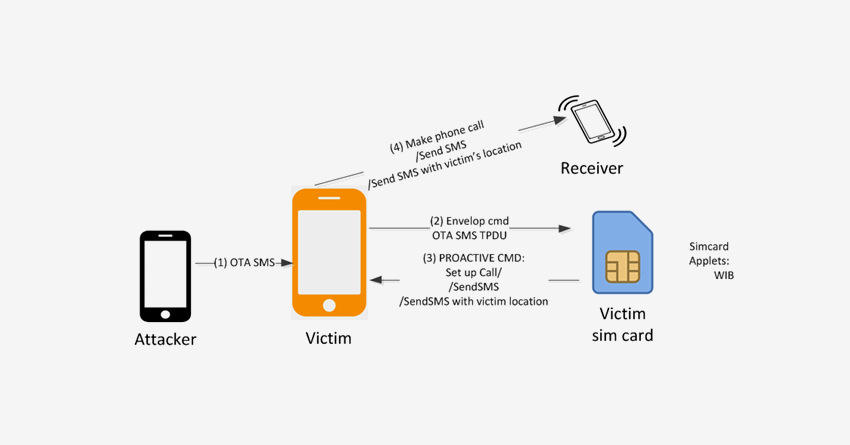

Por si ese fallo de seguridad fuera poco, ahora Ginno Security Lab ha publicado la existencia de otro fallo de seguridad en las tarjetas SIM bautizado como WIBattack. Este compromete la seguridad de WIB (Wireless Internet Browser) para tomar el control de algunos aspectos del teléfono móvil.

Por suerte, no parece tan “peligroso” como el anterior ya que sólo se activan esas funciones al enviar un SMS cuidadosamente formateado a tarjetas SIM sin las medidas de seguridad activadas. En caso de tener éxito, el atacante puede enviar mensajes de textos, realizar llamar, hacer que el navegador abra ciertos enlaces, mostrar información en pantalla o desvelar nuestra ubicación.

Se desconoce el alcance de este ataque, aunque se apunta a “cientos de miles” de teléfonos. La realidad es que sólo el 10,7% contarían con WIB (Wireless Internet Browser) y sólo el 3,5% serían vulnerables a este ataque u otros como SimJacker.

¿El problema? Un estándar de las tarjetas SIM que lleva 10 años sin actualizarse

Todo esto no puede ocultar que el gran problema esté en el estándar utilizado por las tarjetas SIM. Como ya hemos señalado en alguna ocasión, la especificación de las tarjetas SIM lleva desde 2009 sin actualizarse. Esto hace que estemos utilizando un estándar con 10 años en el mercado en una realidad en la que dispositivos y estándares más recientes ya están obsoletos.

La SIMalliance es consciente de estos problemas y está recomendando a los fabricantes de tarjetas SIM la inclusión de modificaciones en los mensajes push de S@T. Además, los operadores también pueden mitigar el alcance de las vulnerabilidades sólo con introducir un proceso de análisis y bloqueo de mensajes sospechosos con este tipo de comandos.