El número de ataques de fuerza bruta diarios contra escritorios remotos de Windows se ha duplicado durante la pandemia, según los datos obtenidos por ESET. Ocurren sobre unos 100 mil ataques diarios a escritorios remotos durante el confinamiento por la pandemia mundial.

Con el incremento del teletrabajo en la pandemia del COVID-19, muchos usuarios no han confiado en la infraestructura monitorizada por las empresas para acceder a información sensible dentro de la red corporativa. Muchos dispositivos personales se han convertido en el instrumento principal para conectarse al puesto de trabajo mediante una sesión de escritorio remoto, siendo el de Windows el más usado. La comodidad en este contexto marcó un precedente y muchos usuarios ponen contraseñas fáciles de adivinar sin tener en cuenta el añadir una capa de seguridad adicional, como una autenticación de doble factor.

Los cibercriminales no desaprovecharon esta oportunidad e incrementaron el número de ataques por fuerza bruta que tenían como objetivo servicios RDP, en un intento de obtener acceso a la red corporativa, elevar sus privilegios al de administrador del dominio y ejecutar su malware.

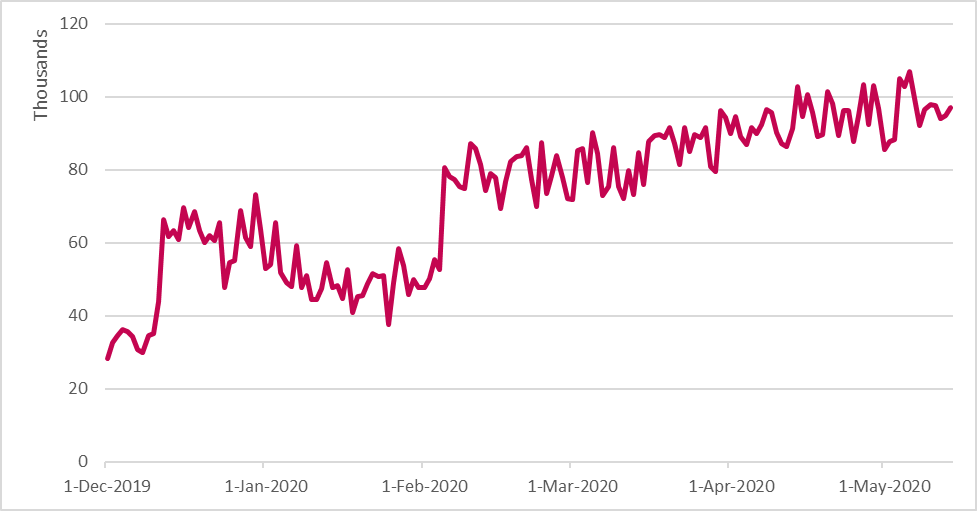

Los datos de telemetría registrados por ESET desde diciembre de 2019, muestran un incremento exponencial en el número de ataques de fuerza bruta diarios contra RDP.

Entre diciembre del 2019 y febrero de 2020, los valores se sitúan entre 70 mil y 40 mil ataques diarios. La tendencia empezó a subir en febrero cuando el número de estos se disparó a 80 mil.

Desde entonces, los valores empezaron a subir de forma constante hasta pasar los 100 mil en abril y mayo, los cuales corresponden a cuando la mayoría de países con un gran numero de contagios por COVID-19 declaro una emergencia nacional y estaban en confinamiento por la pandemia.

De acuerdo con ESET, la mayoría de ataques entre enero y mayo del 2020 fueron originados desde direcciones IP de EEUU, China, Rusia, Alemania y Francia. Muchas de las IP objetivo estaban en Rusia, Alemania, Brasil y Hungría.

El mayor riesgo de estas conexiones RDP es que los cibercriminales cifren los datos de la empresa y se les pida un rescate por descifrarlos y/o no filtrarlos. Sin embargo, también las puertas traseras y el minado de criptomonedas suelen ser comunes en estos ataques.

Se recomienda el uso de contraseñas únicas y fuertes para acceder a escritorios remotos, además de tener un doble factor de autenticación y usar una VPN que solamente permita el acceso a la red de la empresa a clientes específicos y que haga de túnel a esas conexiones RDP.