Un investigador pudo realizar un “bitsquatting” del dominio windows[.]com de Microsoft creando variaciones del mismo, los cuales podrían utilizarse para “ciberocuparlo”.

Esta técnica difiere de los casos en los que los dominios de typosquatting se utilizan para actividades de phishing en que no requiere ninguna acción por parte de la víctima. Esto se debe a la naturaleza de un concepto conocido como “cambio de bits”, lo que significa que los adversarios pueden aprovechar esta táctica para realizar ataques automatizados y recopilar tráfico real.

¿Qué son bitsquatting y bit flipping?

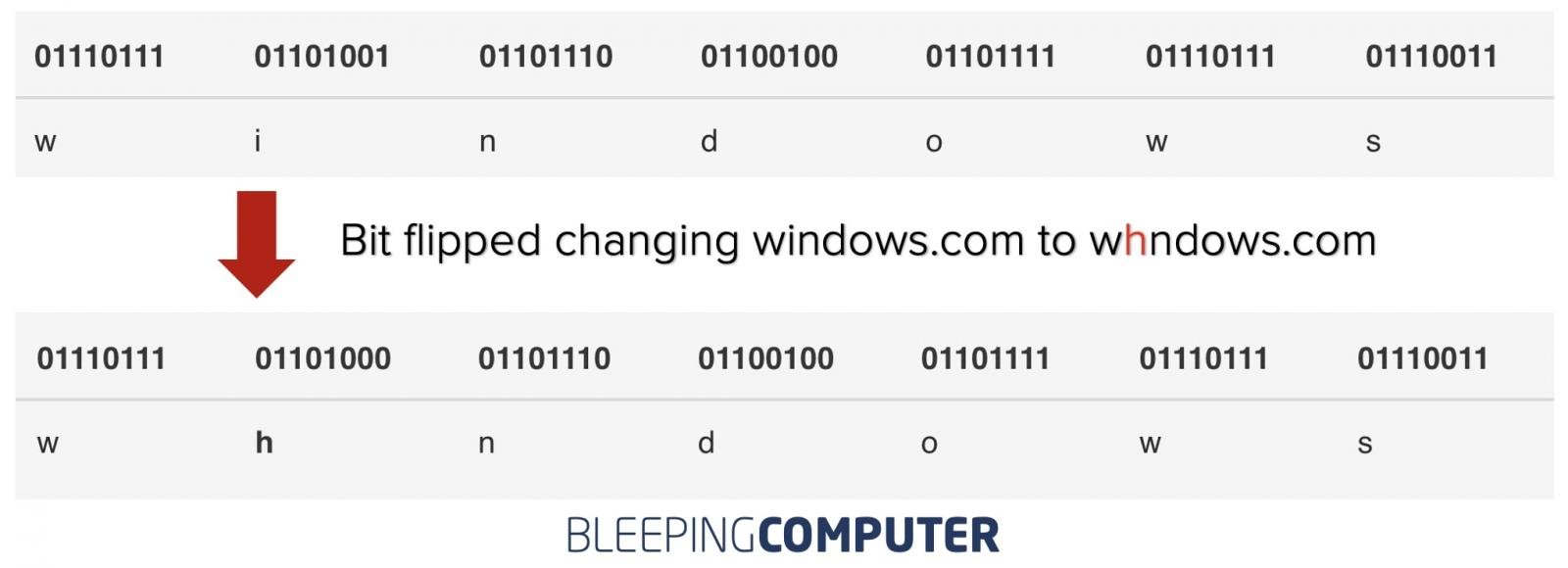

En el mundo de la informática, todo se almacena en bits (ceros y unos) en la memoria detrás de escena. Esto también se aplica a los dominios. Por ejemplo, windows.com se convierte en 01110111… en la memoria volátil del dispositivo. Sin embargo, ¿qué pasa si uno de estos bits se cambia automáticamente debido a una llamarada solar, rayos cósmicos o un error de hardware? Uno de los “ceros” se podría convertir en “uno” y viceversa.

Según el ingeniero de seguridad y bloguero Remy, esta es una posibilidad real:

“Ahora digamos que la computadora se está calentando demasiado, está ocurriendo una llamarada solar o cae un rayo (algo muy real). Durante el cambio de bits, el dominio ‘windows.com’ cambia a uno diferente en la memoria “¡Oh, no! ¡Ahora el valor almacenado en la memoria es ‘whndows.com’ en lugar del correcto. Cuando llegue el momento de hacer una conexión con ese dominio, ¿qué sucede?. Si el dominio existe, se resuelve”.

Al ver que eran posibles varias de estas permutaciones de windows.com, Remy elaboró una lista de dominios “cambiados”. El investigador notó que de los 32 nombres de dominio válidos que eran permutaciones de 1 bitflip de windows.com, 14 no estaban registrados por nadie y estaban disponibles.

“Este es un caso bastante extraño, ya que por lo general son comprados por una empresa como Microsoft para evitar su uso para intentos de phishing. Así que los compré. Todos ellos. Por ~ U$S 126”, dijo Remy.

Los dominios bits ocupados por Remy incluyen: El término bitquatting implica dominios de cybersquatting, que son ligeras variaciones de los dominios legítimos (normalmente con una diferencia de 1 bit).

Puede parecer razonable descartar este concepto como una preocupación teórica, pero los investigadores han observado previamente una tasa de éxito decente de bitsquatting attacks. En un artículo de Black Hat de 2011, titulado “Bit-squatting DNS Hijacking without Exploitation”, el investigadorArtem Dinaburg observó que cuando ocupó 31 variaciones de ocupación de bits de ocho dominios legítimos de varias organizaciones, recibió un promedio de 3.434 solicitudes diarias de DNS, de lo contrario, se habrían dirigido a los servidores DNS para los dominios legítimos.

Del mismo modo, tan pronto como Remy ocupó los dominios antes mencionados y configuró sumideros para registrar cualquier tráfico, el investigador notó un aumento en el tráfico legítimo. Además del tráfico destinado a windows.com, el investigador también pudo capturar el tráfico UDP destinado al servidor de tiempo de Microsoft, time.windows.com, y el tráfico TCP destinado a llegar a los servicios de Microsoft, como Windows Push Notification Services (WNS) y SkyDrive (nombre anterior de OneDrive).

“No debería sorprendernos que el servicio NTP que se ejecuta en todas las máquinas con Windows en todo el mundo con una configuración predeterminada usando time.windows.com generó la mayor cantidad de tráfico”. “También tengo mucho tráfico para otros sitios”, continuó Remy en supublicación de blog.

El hecho de que los ataques de bitquatting sigan siendo prácticos, como lo ve Remy, es problemático, ya que un resultado exitoso por parte de un actor malintencionado podría crear muchos problemas de seguridad para las aplicaciones.

Sin embargo, además del tráfico de bits cambiados, el investigador también vio una gran cantidad de consultas provenientes de usuarios que escribían mal los nombres de dominio. Aunque algunas de estas consultas eran casos claros de tráfico de ocupación de bits, el investigador se sorprendió al ver que parte del tráfico provenía de dominios mal escritos por los usuarios finales.

Si bien es poco probable que tanta gente cambie sus servidores de tiempo a un windows.com mal escrito, Remy admite que no existe una forma verificable de demostrar que el tráfico se originó a partir de bitsquatting.

“Desafortunadamente, debido a la naturaleza de la ocupación de bits, no existe efectivamente ninguna forma de probar que no se trataba de errores ortográficos. La única información disponible para la investigación es la que se envía con la solicitud (como el encabezado de referencia y otros encabezados)”. Remy le dijo a BleepingComputer en una entrevista por correo electrónico.

Sin embargo, investigaciones anteriores de la firma de ciberseguridad Bishop Fox, que han tenido en cuenta la probabilidad de ocurrencia del tráficobitsquatting y del tráfico entrante por errores ortográficos, han demostrado el éxito de este tipo de ataques.

El problema no es exclusivo de una empresa en particular o del dominio windows.com. “Había jugado con la idea durante varios años, pero windows.com fue el primer ejemplo que pude identificar de forma decente, debido a su uso en NTP. Los nombres de dominio válidos que eran bitflips de time.apple.com se investigaron junto con time.windows.com, pero descubrí que todos los dominios ya estaban reservados”, dijo Remy. Sin embargo, el investigador no confirmó si Apple es la propietaria de todos esos dominios.

Posibles soluciones al problema de la ocupación de bits

El investigador ofreció algunas soluciones que tanto los administradores de dominio como las empresas de hardware podrían adoptar para protegerse contra la ocupación de bits. “En el aspecto preventivo, los dispositivos como computadoras o teléfonos inteligentes pueden emplear el uso de memoria ECC que protege contra la corrupción de datos no detectados en la memoria. Esto ayudaría a prevenir que ocurran en primer lugar”.

Por supuesto, la forma más sencilla de prevenir ataques de bitquatting es intentar tomar variaciones de bitflip de los propios nombres de dominio y registrarlos. “Las empresas pueden identificar y reservar fácilmente dominios que probablemente se usarían con ataques de phishing, bitquatting yhomográficos de IDN“.

Fuente: https://blog.segu-info.com.ar/2021/03/bitsquatting-y-bit-flipping-cambiar-un.html