El equipo de Wordfence Threat Intelligence está monitoreando un aumento masivo de intentos de inicio de sesión maliciosos en sitios de WordPress en nuestra red. Desde el 17 de noviembre de 2021, el número de ataques dirigidos a páginas de inicio de sesión se ha duplicado.

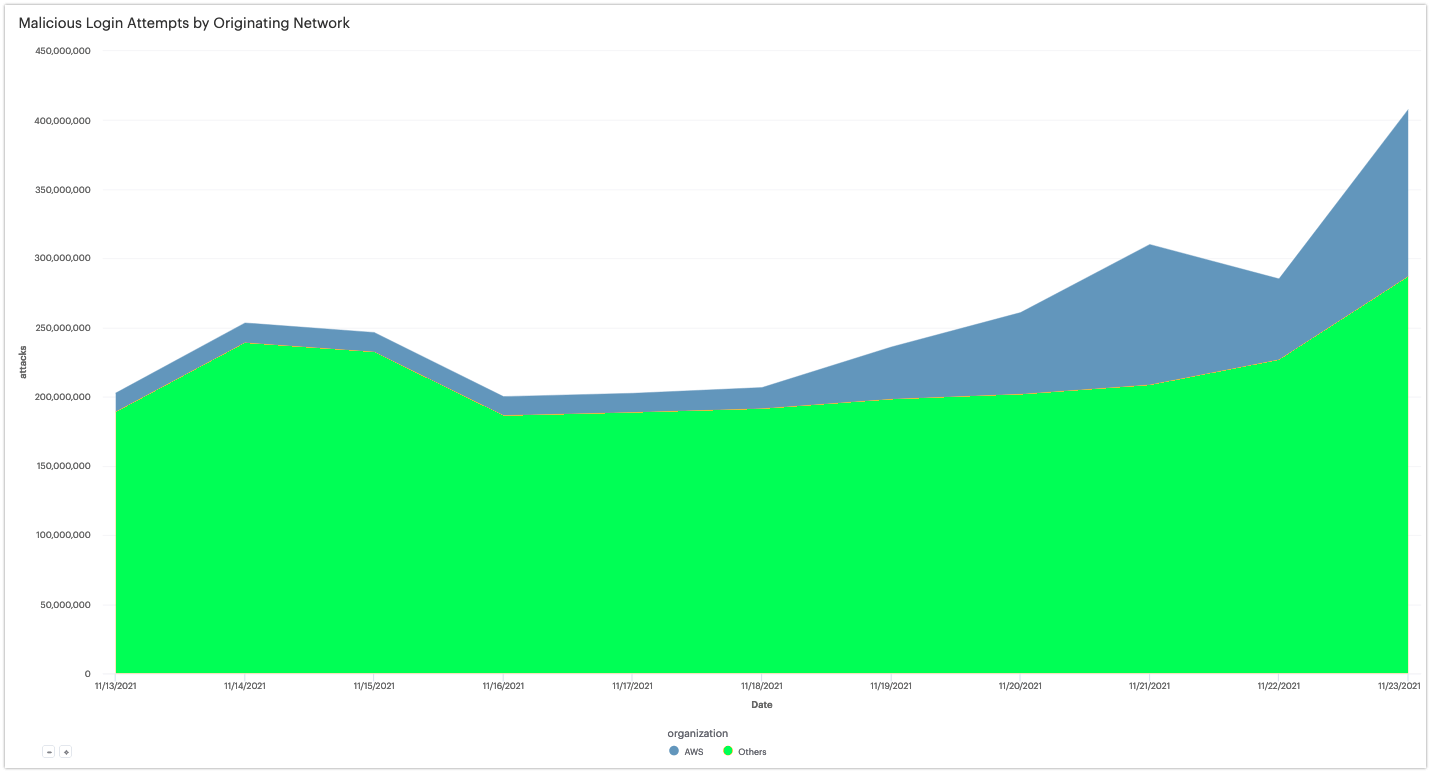

La semana pasada vimos un aumento global en los ataques contra sitios de WordPress, y más de una cuarta parte de todos los intentos de inicio de sesión maliciosos que rastreamos se originan actualmente en instancias de AWS EC2, como se muestra en la siguiente tabla:

Gráfico que muestra el aumento en los intentos de inicio de sesión de los hosts de AWS

Más de 77,000 direcciones IP en este dominio IP han enviado intentos de inicio de sesión maliciosos desde el 17 de noviembre de 2021, pero la gran mayoría de los ataques provienen de alrededor de 5,000 instancias EC2.

Muchas de estas direcciones IP comenzaron a atacar suficientes sitios la semana pasada para agregarse a nuestra lista de bloqueo.

Sin embargo, las siguientes 40 direcciones IP han estado en la lista de bloqueo de Wordfence desde finales de 2020, cada una con más de 1 millón de intentos de inicio de sesión maliciosos desde el 17 de noviembre de 2021:

35.183.60.188

54.176.188.51

52.60.189.115

52.52.190.187

52.65.15.196

18.231.94.162

34.209.105.222

34.215.69.55

18,221,206,247

52.64.20.252

13.124.222.242

35.181.87.238

18,229,73.207

13.233.73.212

13.209.28.104

52.42.79.222

13.232.96.15

52.15.212.3

13.58.56.77

18.136.72.135

52.30.16.188

35.178.16.1

18.194.196.202

13.48.53.51

13.53.64.97

34.241.77.13

54,250,87.247

3.8.68.2

18.197.125.181

34,251,241,226

18.184.155.204

35,180,147,121

52.192.73.251

3.8.12.221

35.181.112.20

3.0.115.255

13.228.104.57

13.53.208.18

54.178.182,46

13.211.126.30

A medida que AWS facilita la transición de las empresas a la nube, los atacantes utilizan la escala proporcionada por los servicios en la nube, incluido un número cada vez mayor de AWS.

Dado que las IP que ya no envían ataques se eliminan de nuestra lista de bloqueo, la persistencia de estas IP puede indicar que los atacantes están pagando por servicios además de confiar en sitios comprometidos. Por eso es importante tener medidas de mitigación para proteger su sitio, ya que nunca ha sido tan fácil atacar millones de sitios a la vez de forma barata.

Muchos propietarios de sitios todavía reutilizan la misma contraseña en varios lugares, y las violaciones de datos, como la reciente violación de GoDaddy, suelen ser la fuente de contraseñas comprometidas. Los atacantes utilizan estas contraseñas comprometidas para intentar iniciar sesión en más sitios y servicios. Con esta técnica, los atacantes pueden adivinar correctamente su información de inicio de sesión en el primer intento.

También recomendamos que todos utilicen la autenticación de 2 factores siempre que sea posible, ya que es una forma increíblemente efectiva de proteger su sitio incluso si un atacante se apodera de su contraseña.

Fuente:https://www.wordfence.com/blog/2021/11/aws-attacks-targeting-wordpress-increase-5x/